Microsoft đang thực hiện những thay đổi mang tính chiến lược đối với cách thức hoạt động của các phần mềm diệt virus và hệ thống chống gian lận bên thứ ba trên nền tảng Windows. Động thái này, một phần của “Sáng kiến Phục hồi Windows” (Windows Resiliency Initiative), hứa hẹn sẽ định hình lại bức tranh bảo mật và trải nghiệm chơi game, ảnh hưởng sâu rộng từ cách hệ thống chống gian lận trong game vận hành cho đến thiết lập bảo mật của các máy chủ đám mây doanh nghiệp. Trọng tâm của sự thay đổi này là việc hạn chế quyền truy cập cấp kernel, vốn là một điểm gây tranh cãi và tiềm ẩn nhiều rủi ro.

Hạn chế quyền truy cập kernel của phần mềm diệt virus bên thứ ba

Từ trước đến nay, phần mềm diệt virus của bên thứ ba thường hoạt động ở “cấp kernel” (kernel-level), tức là chúng có quyền truy cập hoàn toàn và không giới hạn vào các chức năng cơ bản nhất của hệ điều hành. Điều này mang lại một lợi thế đáng kể: antivirus có thể thực hiện mọi tác vụ cần thiết để bảo vệ hệ thống của bạn một cách toàn diện nhất. Tuy nhiên, mặt trái của quyền lực này cũng mở ra vô số vấn đề tiềm tàng.

Antivirus cấp kernel: Lợi ích và rủi ro tiềm ẩn

Quyền truy cập cấp kernel cho phép phần mềm bảo mật giám sát và can thiệp sâu vào mọi hoạt động của hệ điều hành, từ đó phát hiện và ngăn chặn các mối đe dọa hiệu quả hơn. Tuy nhiên, nó cũng đồng nghĩa với việc một lỗi nhỏ trong phần mềm bảo mật có thể gây ra hậu quả nghiêm trọng. Microsoft đã nhấn mạnh trong thông báo của mình: “Thay đổi này sẽ giúp các nhà phát triển bảo mật cung cấp mức độ tin cậy cao và khả năng phục hồi dễ dàng hơn, giảm thiểu tác động đến các thiết bị Windows trong trường hợp xảy ra sự cố không mong muốn.”

Thực tế đã chứng minh rủi ro này vào năm 2024, khi một bản cập nhật lỗi của CrowdStrike đã làm tê liệt một số lượng lớn thiết bị Windows, gây thiệt hại ước tính hàng trăm triệu hoặc thậm chí hàng tỷ đô la cho các doanh nghiệp.

Linh vật Linux Tux trên chip xử lý, tượng trưng cho kernel hệ điều hành và sự phức tạp của mã nguồn.

Linh vật Linux Tux trên chip xử lý, tượng trưng cho kernel hệ điều hành và sự phức tạp của mã nguồn.

Microsoft chuyển Antivirus sang User Mode: Hướng đi mới về bảo mật

Những thay đổi của Microsoft sẽ yêu cầu phần mềm diệt virus của bên thứ ba chạy ở “chế độ người dùng” (user mode), cấp độ mà hầu hết các ứng dụng thông thường—như trình duyệt web—trên PC của bạn đang sử dụng. Hiện tại, chưa có nhiều thông tin chi tiết công khai về việc những thay đổi này sẽ ảnh hưởng chính xác đến hiệu quả của các ứng dụng bảo mật bên thứ ba như thế nào. Tuy nhiên, một bản xem trước của hệ thống mới dự kiến sẽ được gửi đến các đối tác chọn lọc vào tháng 7.

“Giải thoát” khỏi Anti-cheat cấp Kernel: Quyền riêng tư và Hiệu quả

Nếu bạn là một game thủ chuyên nghiệp hoặc yêu thích các tựa game cạnh tranh, chắc hẳn bạn đã quen thuộc với các hệ thống chống gian lận hiện đại như Battleye (BE), Easy Anti-Cheat (EAC), Javelin Anticheat của EA hay Vanguard. Tương tự như phần mềm diệt virus, các dịch vụ này cũng hoạt động ở cấp kernel, về lý thuyết, chúng có quyền truy cập không giới hạn vào PC của bạn và mọi thứ trên đó. Ngoài việc gỡ bỏ hoặc tắt hoàn toàn—điều đòi hỏi phải khởi động lại để kích hoạt lại—thực sự không có cách nào dễ dàng để hạn chế quyền truy cập của chúng.

Sự hiện diện của Anti-cheat cấp kernel trong game

Các hệ thống chống gian lận cấp kernel được phát triển để phát hiện và ngăn chặn những hành vi gian lận phức tạp nhất, bằng cách giám sát sâu các tiến trình của hệ điều hành. Sự phổ biến của chúng cho thấy mức độ nghiêm trọng của vấn nạn hack và cheat trong cộng đồng game thủ, đặc biệt là ở các tựa game bắn súng góc nhìn thứ nhất (FPS) cạnh tranh.

Bảng hiệu neon nổi bật với dòng chữ Anti-Cheat, biểu thị sự hiện diện và tác động của công nghệ chống gian lận trong game.

Bảng hiệu neon nổi bật với dòng chữ Anti-Cheat, biểu thị sự hiện diện và tác động của công nghệ chống gian lận trong game.

Lo ngại về quyền riêng tư, bảo mật và hiệu quả thực tế

Trong vài năm qua, các hệ thống chống gian lận cấp kernel đã gây ra nhiều lo ngại về quyền riêng tư và bảo mật. Các nhà phê bình nhanh chóng chỉ ra rằng đây là mức độ truy cập quá mức đối với một mục đích nhỏ như trò chơi. Những lo ngại này càng tăng lên khi các hệ thống chống gian lận là phần mềm độc quyền, thiếu sự minh bạch.

Những người ủng hộ cho rằng anti-cheat cấp kernel là cần thiết để ngăn chặn hacker và người chơi gian lận. Tuy nhiên, lập luận đó dường như không còn vững chắc, vì hầu hết các trò chơi cạnh tranh (đặc biệt là FPS) vẫn tràn ngập các lỗi khai thác và người chơi gian lận. Ngoài ra, anti-cheat cấp kernel cũng là một vấn đề định kỳ trên hệ điều hành Linux, gây ra khó khăn cho game thủ trên nền tảng này.

Anti-cheat sẽ phải thích ứng với thay đổi của Windows

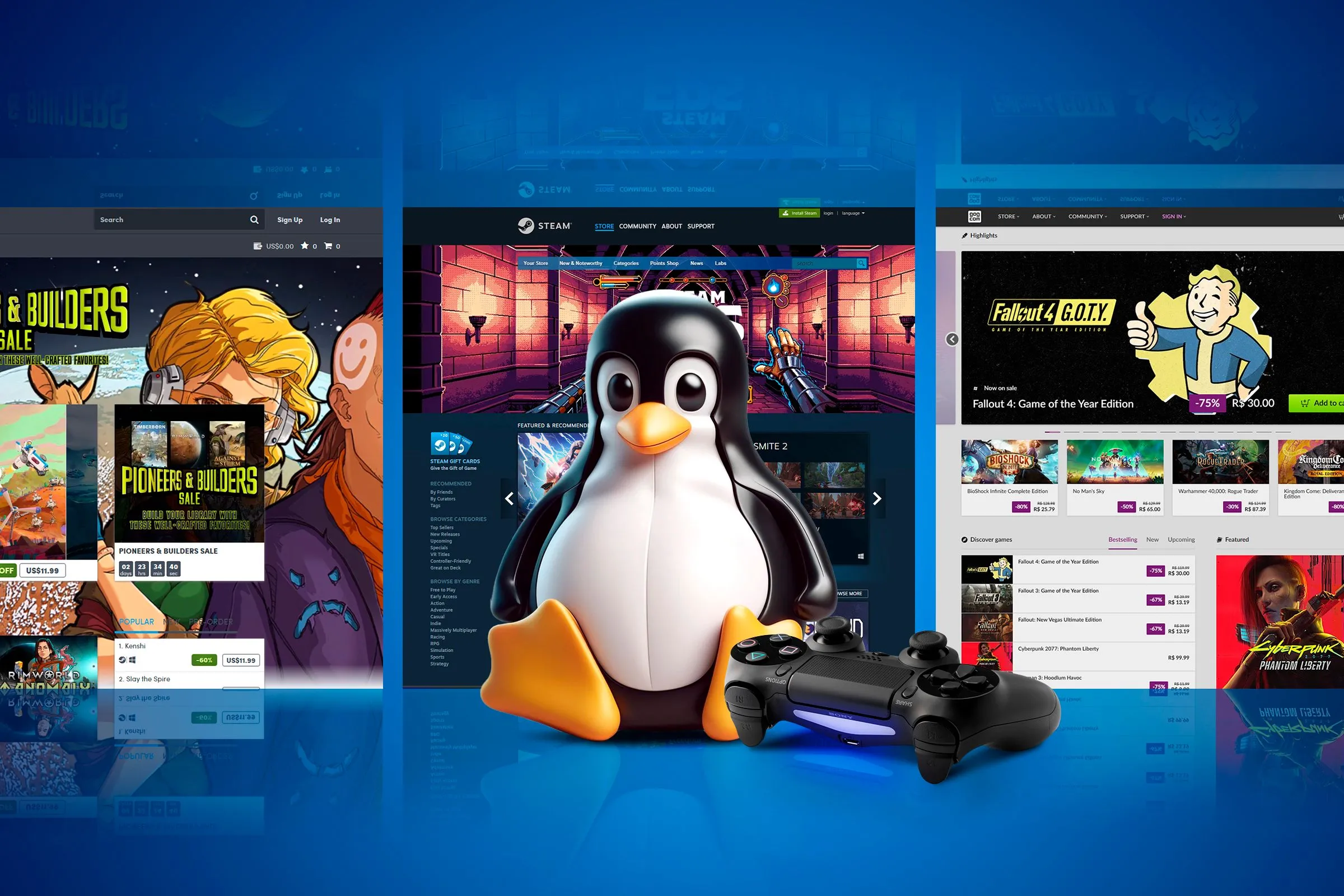

Với việc Microsoft thắt chặt quyền truy cập vào Windows kernel, các hệ thống chống gian lận hiện có sẽ cần được sửa đổi để phù hợp với những thay đổi này. Hy vọng rằng, bất kỳ phương pháp nào mà các nhà phát triển anti-cheat áp dụng sau này sẽ thân thiện hơn với các hệ điều hành dựa trên Linux, đặc biệt khi nền tảng này ngày càng trở nên phổ biến trong cộng đồng game thủ.

Linh vật Linux Tux cầm gamepad, phía sau là màn hình chơi game, minh họa những thách thức khi chơi game có anti-cheat trên Linux.

Linh vật Linux Tux cầm gamepad, phía sau là màn hình chơi game, minh họa những thách thức khi chơi game có anti-cheat trên Linux.

Kết luận

Những thay đổi của Microsoft trong “Sáng kiến Phục hồi Windows” đánh dấu một bước ngoặt quan trọng trong bảo mật hệ điều hành. Việc hạn chế quyền truy cập cấp kernel cho các phần mềm diệt virus và chống gian lận bên thứ ba không chỉ nhằm mục đích tăng cường độ ổn định và tin cậy của Windows mà còn giải quyết những lo ngại về quyền riêng tư và bảo mật đã tồn tại từ lâu. Dù tác động cụ thể vẫn cần thời gian để kiểm chứng, nhưng đây là một tín hiệu tích cực cho thấy Microsoft đang nỗ lực xây dựng một hệ sinh thái an toàn và hiệu quả hơn cho người dùng. Hãy tiếp tục theo dõi tinhoccongnghe.net để cập nhật những thông tin mới nhất và phân tích chuyên sâu về tác động của những thay đổi này trong tương lai!